AD FS, PHS of PTA, wat is de beste aanmeldmethode?

Azure Active Directory (Azure AD) is Microsoft’s cloud-gebaseerde identiteits- en toegangsoplossing. Het biedt het fundament voor alle Microsoft Cloud-diensten, waaronder Azure en Microsoft Office 365. Bijna al onze klanten hebben echter al jaren een eigen identiteits- en toegangsoplossing: Active Directory. Veel van onze klanten vragen ons op welke manier zij het best de beide oplossingen aan elkaar kunnen koppelen. Dit heet dan Hybrid Identity.

In deze blogpost delen we de overweging die we samen met onze klanten maken wanneer we praten over de aanmeldmethode richting Azure AD. Met deze informatie kunt u twijfels over uw geïmplementeerde aanmeldmethode wegnemen of juist een betere keuze maken voor uw organisatie.

Azure AD-aanmeldmethoden

Vandaag bestaan er een aantal mogelijkheden om met on-premises identiteiten aan te melden bij Azure Active Directory (Azure AD):

- Password Hash Synchronization (PHS)

- Pass-through Authentication (PTA)

- Active Directory Federation Services (AD FS)

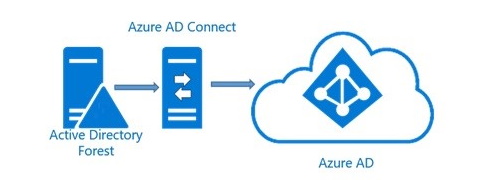

De eerste twee aanmeldmethoden leunen sterk op Azure AD Connect, de tool die Microsoft biedt voor synchronisatie en configuratie van Hybrid Identity tussen Active Directory Domain Services (AD DS) en Azure AD:

Het overgrote deel van organisaties met Hybrid Identity heeft gekozen voor Azure AD Connect. Microsoft geeft aan dat ruim 98% voor deze tool kiest in plaats van een synchronisatieoplossing van een derde partij.

Active Directory Federation Services

AD FS was de eerste breed beschikbare aanmeldmethode en veel organisaties hebben dit sindsdien omarmt. Sindsdien heeft Azure AD niet stilgestaan. Er is nieuwe functionaliteit geïntroduceerd en Microsoft heeft haar aanbeveling meerdere keren aangepast. Wanneer uw organisatie gebruik maakt van AD FS als aanmeldmethode, dan kunt u zich afvragen of dit nog steeds de beste keuze is.

Pashword Hash Synchronization

Password Hash Synchronization (PHS) bood een antwoord op de vraag: “Waarom heb ik meer on-premises systemen nodig om de cloud te kunnen gebruiken?!” Met slechts een enkele Azure AD Connect-installatie, die, desnoods in combinatie met andere rollen, op een Windows Server-installatie kan worden uitgevoerd kan bij Azure AD worden aangemeld met de aanmeldgegevens vanuit Active Directory.

Een belangrijke misconceptie bij PHS is dat wachtwoorden van medewerkers in de cloud worden opgeslagen. Echter, wachtwoorden worden gecodeerd door middel van een wiskundige hashfunctie opgeslagen in Active Directory en worden aanvullend duizend keer met SHA-256 gecodeerd voordat zij naar Azure AD worden gesynchroniseerd.

De waarden in Azure AD lijken in het niets op de waarden in Active Directory en kunnen op deze manier dus ook niet worden misbruikt na een eventueel lek van gecodeerde aanmeldgegevens bij Microsoft. De meer dan twintig miljoen organisaties die gebruik maken van PHS hoeven zich hierover geen zorgen te maken. Er zijn wel andere aandachtspunten.

Pass-through Authentication

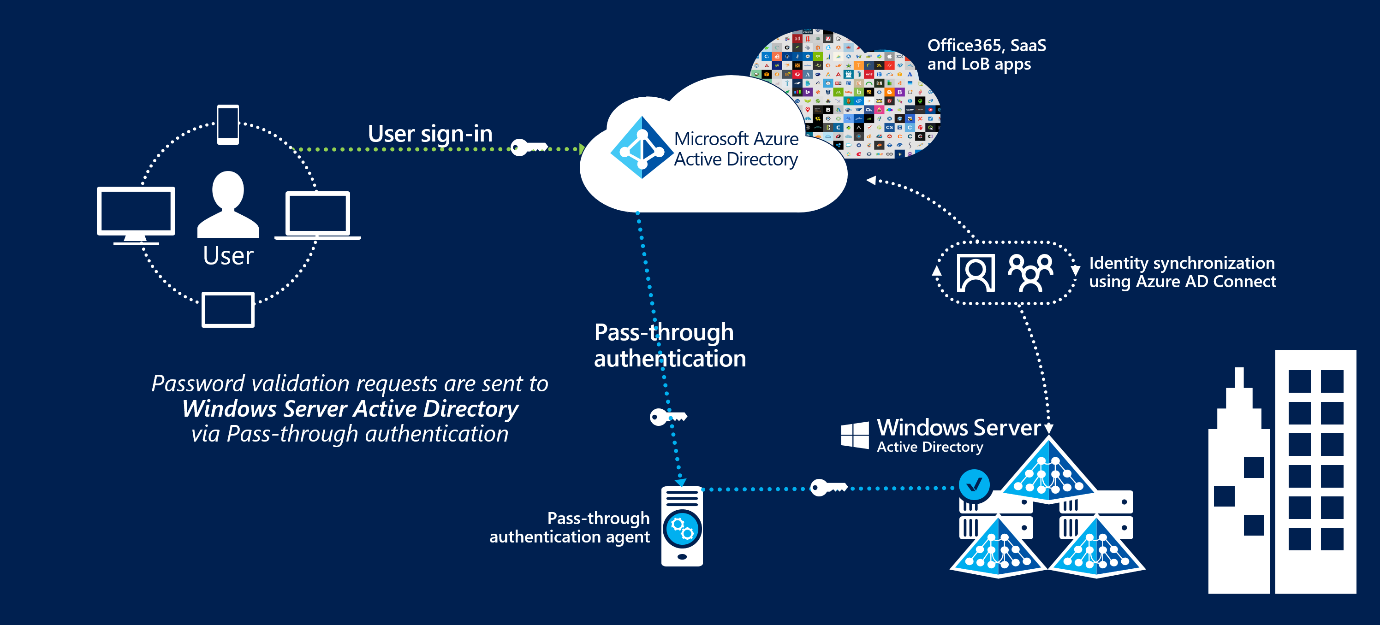

In tegenstelling tot PHS, spelen bij Pass-through Authentication (PTA) de Domain Controllers een actieve rol bij elke aanmelding; Azure AD plaatst aanmeldverzoeken versleuteld op een organisatie-specifieke Azure Service Bus. PTA agents pikken deze aanmeldverzoeken en authentiseren deze verzoeken richting Active Directory. Vervolgens plaatsen de PTA agents de uitkomsten van de aanmeldverzoeken, wederom versleuteld, terug op de Azure Service Bus, zodat Azure AD weet of er toegang verleend mag worden of niet.

Bij de keuze voor PTA, wordt de eerste Azure AD Connect-installatie automatisch geconfigureerd als PTA agent. Aanvullende PTA Agent-installaties zorgen voor redundantie en schaal.

De beste aanmeldmethode voor uw organisatie

Vanuit SCCT hebben we ruime ervaring met elk van de Hybrid Identity-aanmeldmethoden. We weten van de spreekwoordelijke hoed en de rand en gaan in onze afwegingen verder dan de generieke keuzeafwegingen die Microsoft biedt.

In de onderstaande tabel vindt u onze afwegingen uit de praktijk, waarbij we de aanmeldmethodes ten opzichte van elkaar vergelijken:

| Password Hash Sync (PHS) | Pass-through Authentication (PTA) | Active Directory Federation Services (AD FS) |

| Eenmalige aanmelding vereist aanvullende Seamless SSO- of Hybrid Azure AD Join- configuratie | Eenmalige aanmelding op basis van open federatieve standaarden | |

| Ondersteuning voor de Leaked Credential detection-functionaliteit | Ondersteuning voor de Leaked Credential detection-functionaliteit vereist aanvullend inschakelen van PHS (aanbevolen door Microsoft) | |

| Multi-factor Authenticatie als dienst beschikbaar (Azure MFA, RSA, DUO en Truesona) |

Ondersteuning voor Multi-factor Authenticatie als dienst én MFA-adapters van derde partijen voor AD FS | |

| Versleutelde (gehasht) wachtwoorden worden opgeslagen in de Cloud | Wachtwoorden verlaten de organisatie niet en alle aanmeldingen zijn te herleiden naar Active Directory. | |

| Slechts een enkele Windows Server-installatie benodigd voor Azure AD Connect | Een Windows Server benodigd voor Azure AD Connect, twee of meer geïnstalleerde PTA Agents op Windows Servers | Een Windows Server benodigd voor Azure AD Connect met aanvullend twee AD FS-servers, twee Web Application Proxies en load-balancers |

| Er wordt gebruik gemaakt van de Azure AD-aanmeldervaring. Deze is niet uitgebreid aanpasbaar | De AD FS-aanmeldervaring is uitgebreid aanpasbaar | |

| Conditional Access biedt het raamwerk voor toegangscontrole tot clouddiensten | Conditional Access én AD FS claims rules kunnen worden ingezet voor toegangscontrolekeuzes | |

| Federatieve applicaties landen in Azure AD. Azure AD biedt beperkte multi-value claim-ondersteuning en slechts claims op basis van de attributen die beschikbaar zijn in Azure AD . | Federatieve applicaties kunnen zowel in Azure AD als op AD FS landen. Er is uitgebreide multi-value claim-ondersteuning op basis van alle beschikbare attributen vanuit Azure AD, Active Directory en LDAP. | |

Sommige afwegingen in bovenstaande tabel behandelen Azure AD Premium-functionaliteit. Wanneer uw organisatie niet beschikt over Azure AD Premium-licenties, dan kunt u de betreffende afwegingen negeren.

Andere afwegingen zijn daarnaast recent in een ander daglicht komen te staan met de herroeping van de EU-VS Privacy Shield-overeenkomst, waardoor het minimaliseren van gegevens richting Amerikaanse cloudleveranciers voor veel organisaties grotere aandacht heeft.

Een blik op de toekomst

Ook nu staat Azure AD niet stil. Microsoft bouwt hard aan een wachtwoordloze toekomst, waarbij ook de aanmeldmethode richting Azure AD een rol speelt. De druk om AD FS-implementaties up-to-date te houden neemt daarmee toe en daarmee de beheerlast en kosten.

Microsoft maakt het op dit moment in preview makkelijker om te wisselen tussen de aanmeldmethode, doordat dit nu per groep medewerkers wordt ondersteund in plaats van per DNS-domeinnaam of per tenant.

Organisaties die overstappen van AD FS naar PTA of PHS verminderen hun inkomende firewall-regels en kunnen rijke Conditional Access-toegangsscenario’s implementeren. Ze nemen daarmee een voorsprong richting Zero Trust ten opzichte van organisaties met AD FS als aanmeldmethode.

Kortom

Met PHS en PTA als aanmeldmethoden richting Azure AD kunt u voorsorteren op een wachtwoordloze en veiligere toekomst met minder beheerlast.

Wanneer uw organisatie geen gebruik maakt van de geavanceerde features van AD FS of eenmalige aanmelding richting Azure AD nodig heeft op exotische apparaten, dan raden wij aan om over te stappen naar PTA en/of PHS en uw federatieve applicaties te koppelen in Azure AD.

Ongeacht uw keuze raden we u aan om (aanvullend) PHS te configureren. Mocht uw organisatie het slachtoffer worden van ransomware, dan kunt u (tijdelijk) richting de cloud aanmelden, terwijl u uw Active Directory-omgeving terugzet.

Meer weten?

Onze consultants hebben de kennis en ervaring om te bepalen welke aanmeldmethode voor uw organisatie het beste is. Ook kunnen wij u helpen om een migratie uit te voeren. Bij vragen kan u altijd contact met ons opnemen.